Продолжая пользоваться сайтом, Вы соглашаетесь с условиями использования файлов cookies.

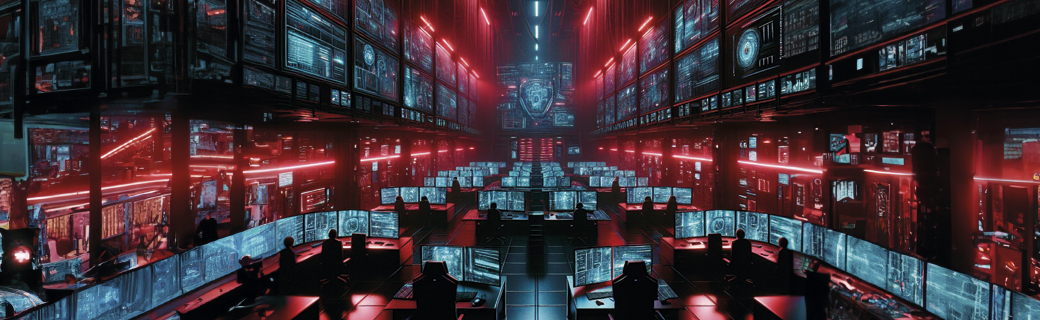

Мониторинг и реагирование на киберинциденты

Почему это важно?

Получение письма с недоверенного адреса с подозрительным вложением, установка средств удаленного управления, добавление пользователя в привилегированную группу, организация канала связи с рабочей станции, находящейся за рубежом — лишь часть событий ИБ, с которыми регулярно сталкивается CISO крупной компании. Любой из этих инцидентов может стать критическим и привести к взлому организации и остановке бизнес-процессов. Для обеспечения комплексной безопасности компаниям необходимо не просто мониторить все ИТ-активы, но и обеспечивать своевременное реагирование на атаки, не давая злоумышленникам возможности закрепиться в инфраструктуре и остаться незамеченными.

Технологии в составе решения

Преимущества

Обеспечим оперативное реагирование на киберинциденты силами опытной команды

Минимизируем риски реализации таргетированной атаки

Обеспечим мониторинг и эксплуатацию уже имеющейся у клиента SIEM-системы

Обеспечим подключение к ГосСОПКА

Кастомизируем контент SOC для улучшения детектирующей логики с помощью компетенций аналитиков уровня L3, TI и Threat Hunting

Поможем оптимизировать ресурсы внутренней команды ИБ заказчика, взяв на себя мониторинг

Вы сможете

Примеры использования

Подробнее о технологиях