Введение

Эксперты компаний RED Security и СICADA8 выявили новую APT-группировку Cloaked Shadow, ориентированную на шпионаж в крупнейших российских компаниях. Злоумышленники ведут сложные целенаправленные атаки на организации сфер ОПК и ИТ.

Мы дали этой группировке такое имя, поскольку она использует максимум инструментов для сокрытия своего присутствия инфраструктуре жертв. В этом материале мы представим детальное описание действий этой группировки, их тактики, техники и процедуры, а также предоставим индикаторы компрометации.

Мы отслеживаем эту группировку уже более года и можем выделить ряд отличающих ее особенностей:

- Использование инструментов с открытым исходным кодом.

- Тщательное сокрытие следов вредоносной активности: очищение логов, timestomping, применение продвинутых методов антифорензики, маскирование доменных имен C2 серверов, а также использование цепочек прокси внутри организации для запутывания следов.

- Разработка собственных продвинутых экземпляров ВПО.

Открытые инструменты и отличительные техники злоумышленников

Cloaked Shadow использует большое количество инструментов с открытым исходным кодом. Некоторые из них оказываются «не шумными» для средств защиты информации.

Перечень обнаруженных инструментов:

Закрепление злоумышленники проводят преимущественно через системные службы Linux. В Windows-инфраструктуре закрепление происходило с помощью запланированных задач.

Для перемещения по инфраструктуре группировка использует легитимные учетные записи с повышенными привилегиями. Например, Cloaked Shadow активно задействует учетную запись ansible, часто встречающуюся в больших Linux-инфраструктурах. Однако это не единственных вариант злоумышленников, они всегда имеют в запасе и другие привилегированные учетные записи.

В Windows-инфраструктуре Cloaked Shadow повышает привилегии с помощью различных утилит, позволяющих сделать дамп процесса lssas, а также использует те доменные учетные записи, которые удалось получить в Linux-инфраструктуре. Кроме того, для получения необходимых привилегий группировка активно использует уязвимости из серии ESC и впоследствии — кражу базы данных ntds.dit.

Злоумышленники строят цепочки серверов внутри локальных инфраструктур жертв. Этот метод часто используется для пивотинга, дальнейшего продвижения и сокрытия своей активности. Однако в деятельности Cloaked Shadow примечательно то, что группировка строит цепочки из пяти и более хостов внутри локальной сети. Кроме того, в одном из экземпляров TinyShell в качестве C2 сервера мы обнаружили локальный сервер жертвы, который использовался для доступа в другие сетевые сегменты.

Находясь в инфраструктуре жертвы, Cloaked Shadow осуществляет обширную эксфильтрацию данных, в том числе сбор домашних директорий пользователей, паролей, ключей и сертификатов, документов и других объектов, которые интересны в рамках шпионажа.

Defense Evasion

Группировка применяет общирный спектр интересных методов обхода средств защиты и антифорензики.

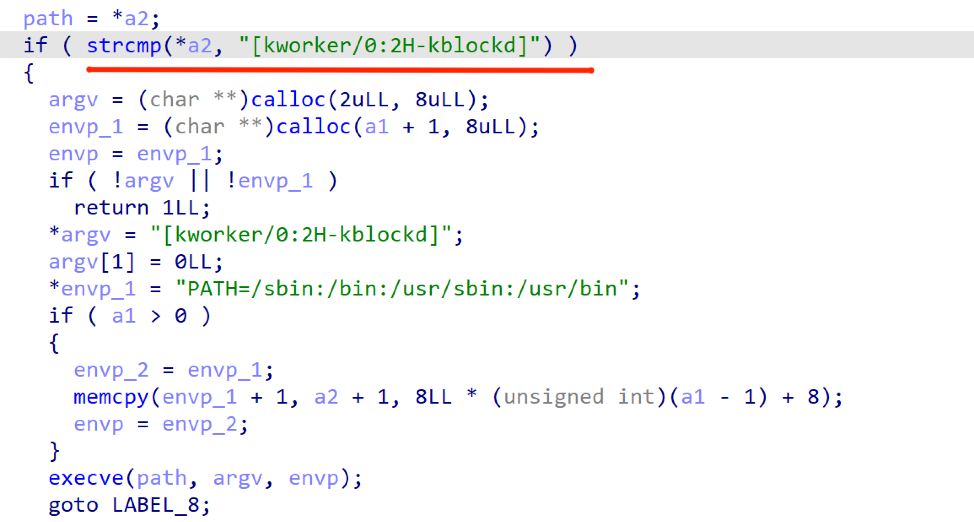

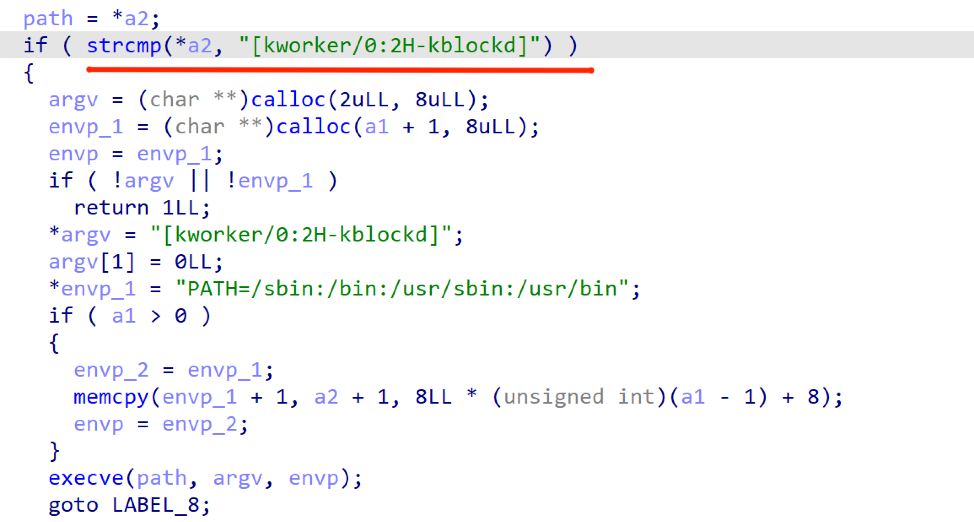

В ходе исследования Cloaked Shadow мы заметили, что злоумышленники запаковывали некоторые инструменты в кастомный elf загрузчик, позволяющий расшифровывать полезную нагрузку в памяти и создавать дочерний процесс, маскируя переменные окружения и командную строку под легитимные. В качестве примера:

Также нам показалось интересным, что злоумышленники использовали для перемещений по инфраструктуре такие инструменты, как dropbear или reverse-ssh. Они дают группировке возможность отключить логирование в самих инструментах и оставаться незамеченным на уровне логов ОС при использовании ssh.

Нам показалось интересным, что используя dropbear злоумышленники использовали зашитый в исполянемый файл ключ ssh. SSH-ключ деобфусцируется только во время проверки клиентского ключа, сразу же после проверки он обфусцируется обратно. При этом, аутентификация по паролю была специально сломана путем подмены соли при сверке пароля на значение «!!», таким образом проверка пароля не проходила никогда. Таким образом, злоумышленники видоизменили открытый инструмент, что встречается нечасто.

Участники группировки Cloaked Shadow (мы уверены что она включает нескольких человек) используют стандартные методы сокрытия вредоносной активности — затирали журналы Linux, файлы wtmp, btmp, auth.log, journald, syslog и другие, использовали timestomping для сокрытия файлов ВПО и созданных файлов служб через команду touch с флагом -r.

Однако хакеры этим не ограничиваются, применяя и более сложные методы. Одним из них является монтирование одного процесса в другой в рамках procfs. Для сокрытия вредоносного процесса злоумышленники используют следующую команду:

/bin/sh -c «mount -B /proc/`pgrep -P 1 | shuf -n 1` /proc/$MAINPID.

Этот метод хорошо описан в статье наших коллег, однако на практике встречается довольно редко.

Одной из крайне интересных деталей является именование C2-серверов злоумышленников. В одной из компаний-жертв использовался сервис для сбора данных с YouTube через youtube-dl. Попав на этот хост, злоумышленники создали файл youtube-dl.service, который являлся уже упомянутым reverse-socks5 с C2-сервером youtube-dl.ignorelist.com. Таким образом они старались остаться незамеченными внутри инфраструктуры жертвы.

Также среди таких пар ВПО-C2 мы обнаружили следующие:

- /usr/lib/sysstat/sadb — sysstat.infosystem.cl,

- irqbalance.d — balance.irq.ro.

Cloaked Shadow умело меняет свои техники. Если на начальном этапе мы фиксировали инструменты с открытым исходным кодом, легкую обфускацию (или вообще ее отсутствие) и использование TCP-протокола в качестве коммуникации с C2, то в процессе развития группировки мы увидели применение уже собственных инструментов, которые обладают достаточно изощрённым функционалом, общаются посредством DNS-туннеля и лучше защищены от анализа.

На данный момент нам не хватает данных, чтобы с уверенностью утверждать принадлежность этого образца той же группировке. Однако общий профиль используемых тактик и техник достаточно похож на более ранние действия, а этот образец мы встретили в инфраструктуре, которая была ранее скомпрометирована этой группировкой.

Анализ ВПО

Для анализа у нас было достаточно много образцов ВПО, среди которых были в основном утилиты класса HackTools. Вот некоторые интересные особенности:

- Злоумышленники используют ряд стандартных инструментов, которые можно встретить при разборе многих инцидентов, например, chisel, reverse-socks, impacket.

- Вместе с тем, группировка применяет и довольно редкие и специфические инструменты, например, dropbear.

- В некоторых случаях злоумышленники используют загрузчик для запуска полезной нагрузки в памяти и подмены аргументов запуска, что усложняет обнаружение.

Однако кроме этого в ходе развития атак Cloaked Shadow использует собственный арсенал ВПО, анализ которого позволил выявить ряд любопытных особенностей.

У семплов бэкдора, обнаруженных в Linux-инфраструктурах, уже по традиции были подменены временные метки. Это достаточно распространенная техника timestomping, которая состоит в том, чтобы подменить время создания артефактов на время системных файлов, чтобы усложнить обнаружение.

Для линковки семпла используетсяся llvm, при этом добавлена обфускация с помощью ollvm. В то же время, для компиляции используется GCC. Такая связка встречается нечасто и может использоваться в качестве детекта.

Все строки внутри семпла зашифрованы. При этом ключ шифрования вырабатывался на базе трех факторов: hostname машины, arp-таблица (!) и переменные окружения. Если набор этих факторов не совпадал со значениями, «зашитыми» в образце, то файл просто не запускался. Такой набор проверок позволяет сказать, что каждый такой семпл нацелен на конкретный сервер. Кроме того, мы обнаружили, что в каждый образец «зашит» список локальных DNS-серверов, что подтверждает целевой характер атак Cloaked Shadow.

После запуска образец начинает коммуникацию с сервером управления по DNS-туннелю. Коммуникация происходит через запросы CNAME. Основным функционалом бэкдора является загрузка с центра управления шеллкода, который уже выполняет целевую функцию. В ходе исследования мы видели три варианта шеллкода:

- connect_tcp,

- checkin,

- shell.

Cloaked Shadow активно применяет популярные хакерские инструменты, комбинируя этот подход с использованием собственного ВПО. В настоящий момент мы отслеживаем активность этой группировки и расширяем набор индикаторов для дальнейшего исследования.

Список индикаторов компрометации

Имена файлов

/sbin/nvmei

/sbin/vbox

/tmp/.syslog

/var/tmp/cupd

/usr/bin/nagiosd

/usr/bin/redis-daemon

/usr/bin/youtube-dl.service

/usr/lib/sysstat/sadb

/usr/lib/systemd/systemd-ntp

/usr/sbin/phpsessiond

/usr/sbin/zabbix-helper

/usr/sbin/watchdogd

IP-адреса

46.29.161.185

77.73.69.203

89.117.152.240

91.184.250.209

93.127.223.5

Доменные имена

89e.org

balance.irq.ro

entrp.my

erwintech.org

get.debianapp.com

magam.my

mnknd.one

ns1.73f.org

ns1.89e.org

ns1.94f.org

ns1.avall.org

ns1.berend.org

ns1.danrattiner.org

ns1.erwintech.org

ns1.fuc.lol

ns1.okkgb.com

ns1.ombang.site

ns1.rachglue.online

ns1.takrum.sbs

ns1.v9e8otwwl.top

ns1.xu2.lol

ns1.xui.lat

ns1.xui.lol

ns1.y6usrhbuw.top

ns2.73f.org

ns2.89e.org

ns2.94f.org

ns2.avall.org

ns2.berend.org

ns2.danrattiner.org

ns2.erwintech.org

ns2.fuc.lol

ns2.okkgb.com

ns2.ombang.site

ns2.rachglue.online

ns2.takrum.sbs

ns2.v9e8otwwl.top

ns2.xu2.lol

ns2.xui.lat

ns2.xui.lol

ns2.y6usrhbuw.top

okkgb.com

ombang.site

pailswood.asia

regl.my

sysstat.infosystem.cl

y6usrhbuw.top

youtube-dl.ignorelist.com

Хеш-суммы

nvmei 3A7BCC3C6823B1BD4B1FD539EFE65450EB0718BE4163AD678A365C735EBD2DE1

nvmei 4443bb7d39e471863c4da582c5c886e77519ad01229581221a06191fbc6aa206

vbox de371bc5b4c08a65b564902e427ecb0b6c849c4e45e6de152e83040162f4c338

nagiosd, youtube-dl.service 7125de584e296b96517a3bed1186ba09ea72ca4831272e7ac1fb61bcf5b7654e

redis-daemon 447662004bf5f2ee82eeb76203dda977362c81c6193bdb7763f74dec5793b5ec

sadb ad43a6bea8b50e42b2c0818a8a5230189d47ae4418843f808b06d52d8c4db53d

systemd-acpi 77ba0cbce316b76dfed25db7a63eef18097a48c2c840bddd02383efed7205313

systemd-fsd 0929046da7939bd12f66062ef347d681117cd3e8843465e087f621ad4bc86e3e

watchdogd 23245c4a4ca0a572c8666d148f09cafba23a4b06a5e8908d1e283884674ce452

zabbix-helper d8bad162fa4937a8516dd784ba941b0f6c24892c8fcb2a785cf4883b7924074e